Windows Password Recovery - идентификационная атака (GPU)

Идентификационная атака (fingerprint attack) на GPU - новый продвинутый инструмент для восстановления сложных паролей, не поддающихся расшифровке в обычных атаках. Суть ее состоит в том, чтобы для поиска паролей брать не отдельные слова исходного словаря, как в простой словарной атаке, и даже не комбинации слов, как в комбинированной атаке по словарям, а так называемые "отпечатки" (отсюда и название, fingerprint от анл. отпечаток). При этом каждое исходное слово заданного словаря используется для создания нескольких таких отпечатков. Если в процессе атаки был найден какой-либо пароль, он участвует в создании новых отпечатков и атака повторяется снова. Применение вычислений на GPU позволяет значительно увеличить скорость проверки паролей в этой атаке, настройка которой состоит из четырех частей.

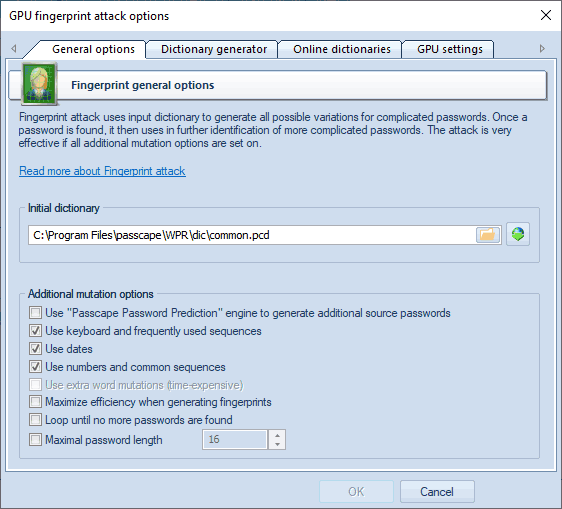

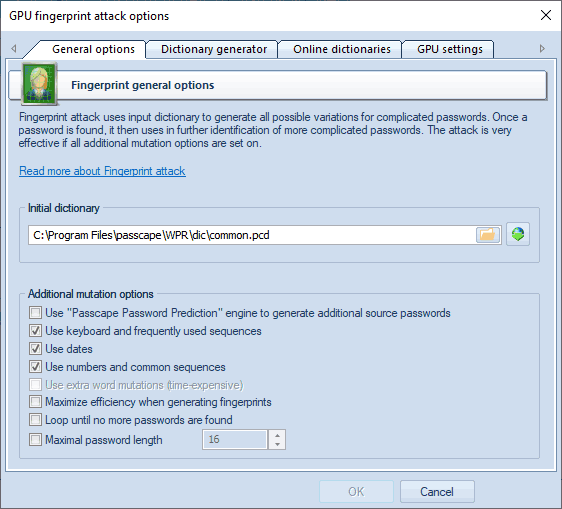

Основные настройки атаки

Перед запуском атаки необходимо задать исходный словарь, который будет использоваться для создания банка отпечатков. С программой поставляется словарь common.pcd, оптимизированный для данной атаки, но можно использовать свой или скачать из интернета (вкладка Online dictionaries). Особых требований к словарю нет, кроме одного: исходный словарь не должен быть слишком большим, иначе атака займет значительное время. Можно использовать словари с национальными паролями, если есть подозрения, что искомый пароль содержит символы в национальной кодировке. В качестве словаря можно (и даже желательно!) использовать уже готовые списки паролей.

Отпечатки генерируются следующим образом: каждое слово исходного словаря сначала разбивается на однобуквенные пароли, затем на 2-х буквенные, 3-х и т.д. Например, исходное слово crazy программа разбивает на односимвольные отпечатки. Получается:

c

r

a

z

y

Затем на двух символьные:

cr

ra

az

zy

Потом трех:

cra

raz

azy

И, наконец, четырех символьные:

craz

razy

Получилось 5+4+3+2=14 отпечатков, не считая исходного слова.

И так для каждого слова исходного словаря. После этого, все отпечатки сливаются в общую базу, естественно, отбрасывая дубликаты. Получаем базу отпечатков, которые будут использоваться для проверки паролей путем склейки всех отпечатков друг с другом.

На самом деле, алгоритм генерации отпечатков немного сложнее. Более того, в настройках атаки имеется дополнительная опция Maximize effeciency when generating fingerprints, предназначенная для задействования более сложного алгоритма, который позволяет увеличить эффективность атаки (в ущерб скорости) путем создания дополнительных отпечатков.

Разберем оставшиеся опции.

- Use PPP engine to generate additional passwords - задействовать при создании отпечатков пароли, которые были найдены ранее в других атаках

- Use keyboard and frequently use sequences - добавить в банк отпечатков клавиатурные комбинации и часто повторяющиеся последовательности

- Use dates - использовать даты

- Use numbers and common sequences - использовать цифры и простые комбинации букв.

- Maximal password length - эта опция позволяет ограничить максимальную длину генерируемых паролей. В большинстве случаев это приводит к уменьшению времени работы атаки.

Наиболее пристального внимания заслуживает опция Loop until no more passwords are found. Вот где идентификационная атака может себя проявить. Работает она таким образом: если во время атаки был найден хотя бы один пароль, по после окончания атаки этот пароль участвует в создании новых отпечатков и атака повторяется сначала. Эта опция неплохо работает на больших списках хэшей, а также на хэшах с историей паролей. Следует знать, что установив эту опцию, невозможно будет продолжить атаку с последней запомненной позиции.

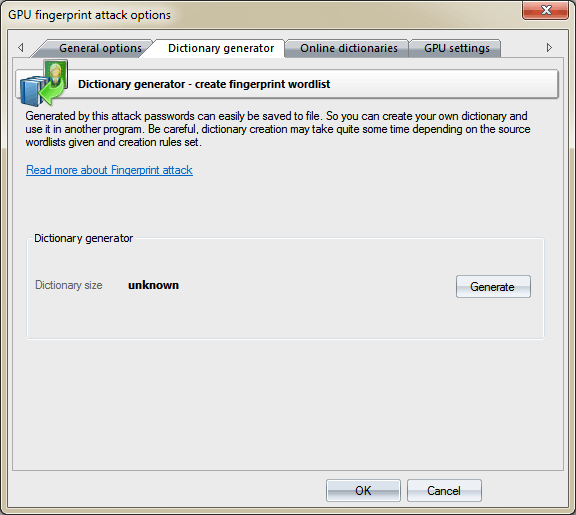

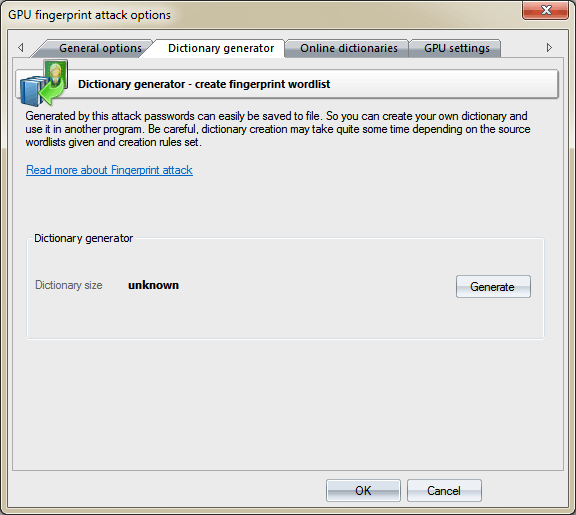

Генератор словарей

Вторая вкладка с настройками позволяет создать и записать свой собственный словарь на основе выставленных настроек Идентификационной атаки. Будьте аккуратны, этот словарь может занять много места на жестком диске вашего ПК.

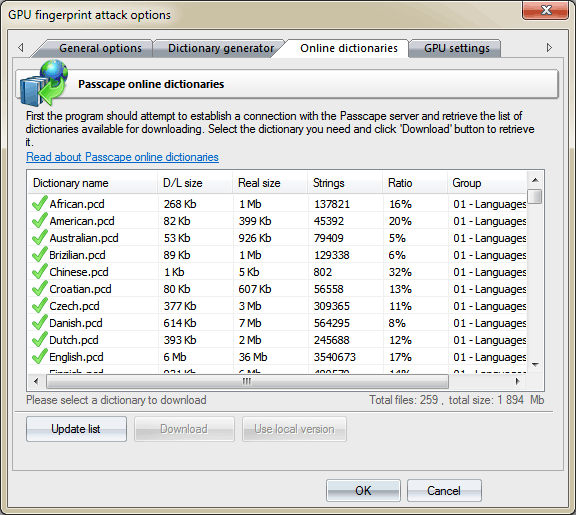

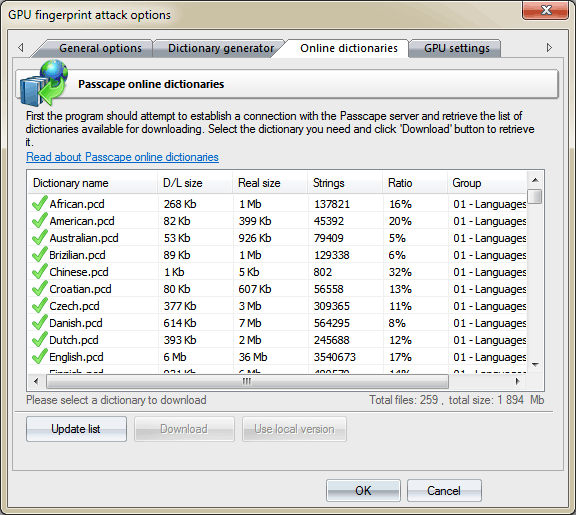

Интернет словари

В третьей вкладке можно скачать из сети Интернет исходные словари для Идентификационной атаки. Будьте внимательны, не все словари одинаково хорошо подходят для Идентификационной атаки.

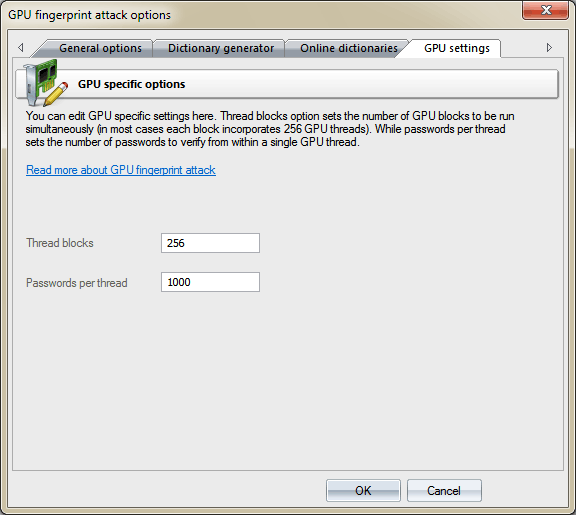

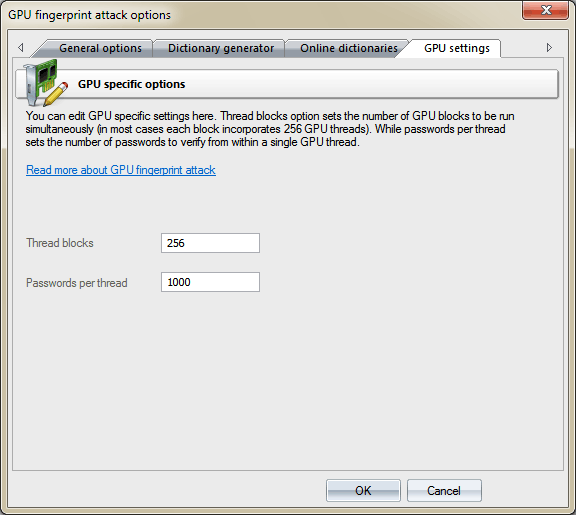

Установки графической карты

Перед использованием ее в атаке, графическую карту необходимо выбрать в соответствующем пункте общего меню.

Настройка графической карты состоит из двух частей:

-

Установка количество параллельных блоков графической карты, в которых будет осуществляться поиск паролей. Каждый блок состоит из 256 потоков. Таким образом, если задать количество блоков равным 256, то каждый раз на GPU будет запущено 256*256=65536 потоков. А общее количество проверяемых паролей за один запуск GPU кернела будет составлять 256*ThreadBlocks*PasswordsPerThread, т.е. в нашем случае, 256*256*1000= 65 536 000 паролей. Рекомендуется всегда устанавливать значение Thread Blocks кратным 64. Установка этого параметра меньше 256 на современных графических картах в большинстве случаев приводит к снижению производительности.

-

Установка максимального количества паролей, обрабатываемые в одном потоке GPU. Чем выше это значение, тем меньше накладных расходов, связанных с запуском потоков, обработки переменных и т.д. и, соответственно, тем выше скорость перебора. Однако установка слишком большого значения может привести к зависанию компьютера, голубому экрану смерти, либо к тому, что текущая скорость перебора (во вкладке состояния атаки) начинает "плясать". Это связано с тем, что время выполнения задачи на GPU превышает время обновления текущего состояния атаки. Значение по умолчанию для этого параметра составляет 1000.