Аудит безопасности: текстовые пароли пользователя в ОС Windows

Используете 30 символьный пароль на вход в Windows? Фигня. Любой злоумышленник, имеющий физический доступ к вашей учетной записи, легко получит и сам пароль.

Изначально ОС Windows проектировалась с учетом того, чтобы не хранить пароли пользователя в открытом виде, а использовать для их проверки односторонние (OWF), т.е. хэш функции. Например из пароля test получается 16 символьная строка 0CB6948805F797BF2A82807973B89537 или, точнее, хэш который дополнительно шифруется с помощью утилиты SYSKEY и сохраняется в файле реестра SAM, доступ к которому открыт только системе. Зная пароль, можно получить его хэш, но пароль из хэша не получишь. Поэтому функции хэширования еще называют односторонними. Проверка пароля при входе пользователя на компьютер выглядит следующим образом:

- Пользователь вводит текстовый пароль, который хэшируется.

- Полученный хэш сравнивается с эталонным, хранимым в реестре SAM.

- Если эти хэши совпадают, то введенный пароль считается верным.

Как по-возможности максимально эффективно восстановить оригинальный пароль из хэша? Этой обширной теме мы посвятим отдельную серию статей. А сейчас речь пойдет немного о другом. О том, можно ли как-то узнать оригинальный текстовый пароль вошедшего в свою учетную запись пользователя. Ответ на этот вопрос всегда был академически однозначным: нет, т.к. тестовый пароль, введенный пользователем, стирается после его проверки, а в дальнейшем используется только его хэш. Это в теории. Однако на практике не все так гладко и начальный пароль, оказывается, можно вытащить из системы (внимание!) аж из нескольких мест! Например, без преувеличения самая мощная программа для аудита паролей - Windows Password Recovery - может восстанавливать и расшифровывать оригинальные текстовые пароли используя различные методы:

- В Windows 2000 необфуцированный пароль пользователя легко узнать, сделав простой дамп памяти системы.

- В кусте реестра HKLM старые версии Windows хранили пароли для автоматического входа в систему, если была установлена соответствующая опция.

- LSA секреты. Не секрет (простите за каламбур), что в LSA секретах тоже храниться персональные данные для автологон. В некоторых случаях пароль записывается в секреты даже если НЕ установлена опция автоматического входа в систему. Эта известная проблема, с которой Microsoft не может справиться уже несколько лет. Специалисты нашей компании обнаружили, что она присутствует и в бета версии Windows 8.

- В секретах хранятся текстовые пароли некоторых системных учетных записей, а также запускаемых сервисов.

- Текстовые пароли пользователей могут храниться в домене, если установлена опция использования обратного шифрования.

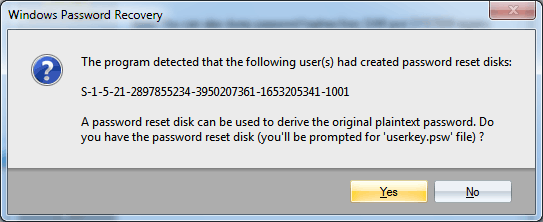

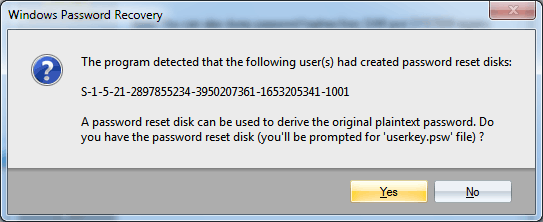

- Используя дискету сброса пароля, если таковая была создана ранее, можно расшифровать (именно расшифровать, а не сбросить) пароль пользователя, который в этом случае хранится в зашифрованном виде в реестре, а ключ шифрования находится на дискете.

Рис 1. Восстанавливаем пароль пользователя Windows при помощи дискеты сброса пароля

- В Windows 8 бета текстовый пароль пользователя несложно восстановить из Windows Vault. Будем надеяться, что в финальной версии Win8 безопасность хранения паролей изменится в лучшую сторону.

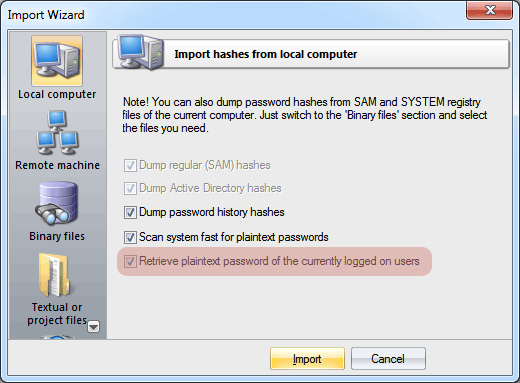

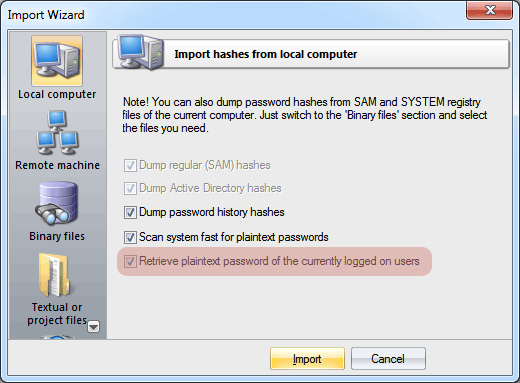

А теперь мы подошли к самому главному. Оказывается, во всех версиях Windows, начиная с Windows XP, текстовый пароль залогиненного пользователя, используемый некоторыми протоколами проверки подлинности, например, WDigest или TsPkg, зашифрован в памяти системы с помощью блочного шифра, а поэтому может быть расшифрован! С этой нетривиальной, но реальной задачей довольно легко справляется новая версия Windows Password Recovery. Для проведения элементарного аудита безопасности вашей системы, администратору компьютера достаточно запустить программу и попробовать провести локальный импорт паролей, сделав после этого соответствующие выводы.

Рис 2. Расшифровываем текстовые пароли пользователей

Чтобы обеспечить более высокий уровень безопасности вашего ПК, рекомендуем устанавливать опцию хранения SYSKEY на загрузочной дискете или генерации SYSKEY по паролю. Это не сделает невозможным расшифровку пароля пользователя уже вошедшего в систему, но обезопасит физический доступ к вашему компьютеру, даже если потенциальный злоумышленник узнает ваш пароль на вход.

Документ доступен для свободного распространения

и перепечатки с обязательной ссылкой на первоисточник.

(с) 2006 Passcape Software. All rights reserved.

Опубликовано:

09:57:35 30.05.2012

Автор:

Passcape_Admin

Последнее обновление

10:33:30 30.05.2012