17.04.2024

Расшифровка паролей и файлов Telegram, анализ баз данных Photo Database, Media Player и другое

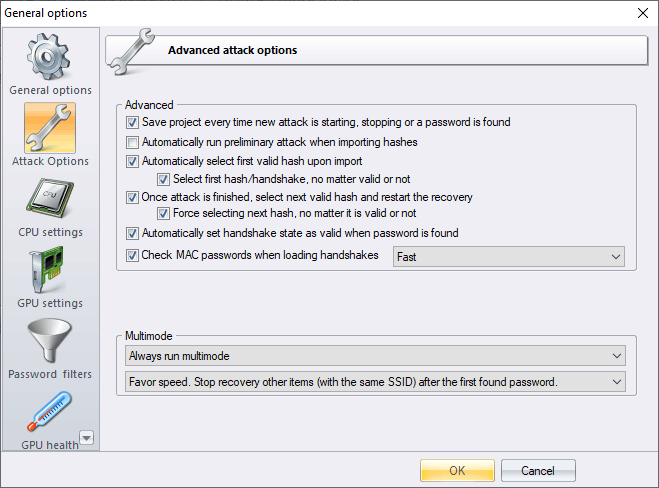

Passcape Wireless Password RecoveryИспользование интеллекта программы для автоматизации процесса восстановления паролей беспроводных сетейСтандарт беспроводной передачи данных подразумевает использование проверенной временем и надежной функции хэширования на базе алгоритма PBKDF2-SHA1 и ограничение минимальной длины пароля восемью символами. Эти два простых, но действенных ограничения позволяют значительно увеличить стойкость WPA паролей к взлому. Несложно подсчитать, что при скорости перебора 10 000 паролей в секунду на обычном процессоре, перебор всех вариантов простого цифрового пароля, длинною 8 цифр, займет около трех часов. Если кроме цифр в пароле присутствуют строчные буквы - 3265 дней, если присутствуют и заглавные буквы, то 692 года! Отсюда следует вполне очевидный вывод: перебор в лоб совершенно неэффективен при восстановлении даже самых элементарных паролей WiFi. Поэтому современное ПО, кроме обычного перебора, имеет в своем арсенале дополнительные методы угадывания. У популярной и бесплатной утилиты Hashcat таких методов шесть: обычный перебор, перебор по маске, перебор при помощи правил, словарная, комбинаторная и гибридная атаки. В Elcomsoft Wireless Password Recovery есть 6 похожих атак. У Passcape Wireless Password Recovery имеется 10 разных типов восстановления. Особенно острой проблемой при восстановлении паролей беспроводных сетей стоит проблема множественных хэншейков. В файлах сетевых дампов могут содержаться десятки, сотни и даже тысячи записей с одинаковым именем сети. Однако, не всегда есть возможность узнать, какой из этих хэншейков правильный. Что делать в таких случаях, последовательно перебирать пароли каждого хэндшейка (с одинаковым именем сети)? Но на это могут уйти годы. Перебирать пароль к одной выбранной записи? Но пароль к ней может оказаться неверным, устаревшим или просто никогда не найтись в силу особенностей формирования WPA/WPA2 хэндшейка. Для таких случаев в WIFIPR придуман специальный алгоритм, одновременно перебирающий пароли по-возможности ко всем хэндшейкам с одинаковым именем сети. При этом скорость остается такой, как если бы это была одна единственная запись! Давайте рассмотрим простой пример. В программу загружено 30 хэндшейков с тремя разными именами сети. В обычном режиме придется запустить атаку на все 30 записей, однако при выборе мульти-режима программа разбивает эти 30 записей на 3 части и перебирает каждую из них так, как если бы это была одна запись. Таким образом, общее время перебора сокращается в 10 раз. Немного более сложный случай: 30 хэндшейков WPA и WPA2, а также PMKID с тремя разными именами сети. Мультирежим и здесь выполнит всю оптимизацию за вас: WPA и WPA2 хэндшейки перебираются одновременно, записи разбиваются по имени сети и разным BSSID. Но конечный результат будет зависеть от выбранного режима. В мультирежиме доступны три режима работы.

Мультирежим предназначен в первую очередь для работы совместно с опцией автоматического выбора следующей записи. Если она установлена, то поиск паролей для большого списка, в котором скомбинированы хэндшейки, PMKID, PMK из разных источников, с разными SSID и BSSID, WPA и WPA2 и т.п., сводится лишь к выбору мультирежима и запуску атаки или группы атак. Всю остальную работу по оптимизации программа берет на себя. Кстати, в текущей бета версии Hashcat появился новый режим восстановления WPA паролей, который частично копируют интеллектуальный мультирежим WIFIPR. Это не первый раз, когда программисты Hashcat "заимствуют" для своей программы идеи без упоминания авторства. Например, hashcat brain, анонсированный в 2018 году, это полностью скопированный Passcape Password cache, который появился более 10 лет назад и т.д. Но ничего страшного нет, в этом и состоит сила конкуренции, не обремененной патентными ограничениями. Берегите себя и храните свои данные в безопасности!

Документ доступен для свободного распространения |