Windows Password Recovery - загрузка хэшей из файлов реестра и Active Directory

Windows Password Recovery умеет вытаскивать хэши паролей напрямую из двоичных файлов. Причем даже из тех, что используются системой, т.е. из заблокированных.

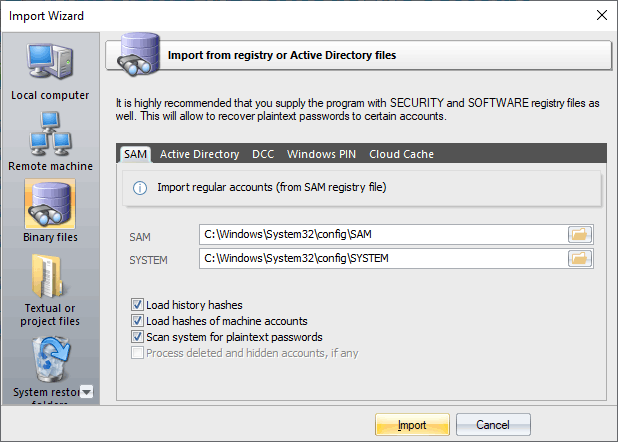

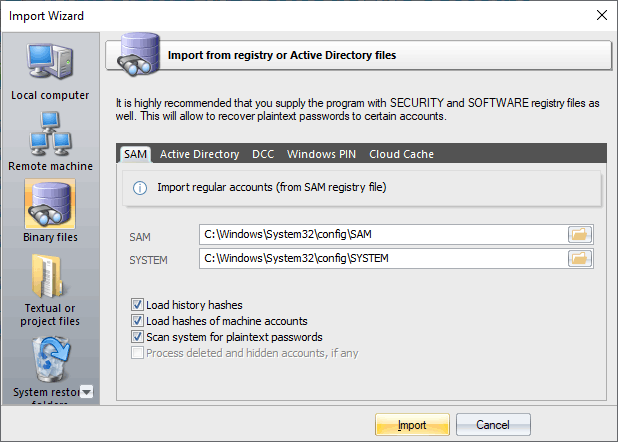

Обычные хэши паролей хранятся в файле реестра SAM или SECURITY, которые лежат в папке %WINDOWS%/System32/Config. В этом же каталоге находится и реестр SYSTEM, необходимый для расшифровки. Если вы указали путь к реестру текущей системы, то его обработка займет немного больше времени (обычно на несколько секунд).

Парольные хэши учетных записей домена хранятся в базе данных Active Directory, точнее в ее сердце - файле ntds.dit, который, как правило, находится в следующем каталоге: %Windows%/ntds. Для расшифровки доменных учетных записей также потребуется файл реестра SYSTEM. Будте внимательны! Если осуществляется дамп из базы данных Active Directory текущей системы, то это может занять некоторое время, особенно если ntds.dit обладает большим размером.

Программа корректно работает и поддерживает все опции шифрования SYSKEY: Registry SYSKEY, SYSKEY startup diskette, SYSKEY startup password.

Если вы скопировали файлы с другой операционной системы или другого компьютера, то кроме файлов SAM (ntds.dit) и SYSTEM, крайне рекомендуется иметь копии реестра SECURITY и SOFTWARE (они должны находиться в том же каталоге, что и SYSTEM). Это позволит быстро расшифровать пароли некоторых ученых записей.

При импорте Windows PIN необходимо указать каталог Windows и папку с профилями пользователей (как правило, C:/Users). Программа сама выполнит поиск необходимых файлов.

Для загрузки кэшированных паролей учетных записей Microsoft или Azure AD, достаточно указать каталог Windows.

В одной из последних версий программы добавлены 4 расширенные опции загрузки хэшей:

- Загружать/не загружать хэши истории паролей. С одной стороны, отключение загрузки хэшей истории может значительно сократить время обработки входных данных, не обрабатывая ненужные записи. С другой стороны, если во время атаки будут найдены пароли к хэшам истории, это может значительно увеличить шанс угадывания пароля основой учетной записи.

- Отказаться от загрузки системных учетных записей (имена которых оканчиваются символом $).

- Отключить модуль поиска оригинальных текстовых паролей, ключей BitLocker и другой приватной информации.

- Искать удаленные учетные записи (только при чтении хэшей из Active Directory).