15.07.2024

Reset Windows Password v14.3

Web browser forensic tools

17.04.2024

Reset Windows Password v14.2

Telegram data recovery, Photo Database and Media Player investigation tools, and some more

Reset Windows Password v14.2

Telegram data recovery, Photo Database and Media Player investigation tools, and some more

Reset Windows Password:

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Имя | Описание |

| Разрешает пользователям выбирать, необходим ли ввод пароля при возобновлении работы из режима ожидания с подключением | Этот параметр позволяет управлять возможностью изменения пользователем промежутка времени до необходимости ввода пароля в случае, когда экран устройства, поддерживающего режим ожидания с подключением, выключается. Если включить этот параметр, пользователь устройства, поддерживающего режим ожидания с подключением, сможет настраивать промежуток времени после выключения экрана устройства до необходимости ввода пароля при пробуждении устройства. Этот промежуток ограничивается любыми параметрами EAS или групповыми политиками, которые влияют на максимальное время простоя до блокировки устройства. Кроме того, если требуется ввести пароль при включении заставки, время ожидания заставки ограничивает доступные пользователю варианты. |

| Домен, используемый по умолчанию, для входа | Домен для входа, который будет использоваться по умолчанию. Он может отличаться от домена, к которому принадлежит компьютер. |

| Не перечислять подключенных пользователей на компьютерах, подключенных к домену | Если этот параметр включен, пользовательский интерфейс входа в систему не перечисляет подключенных пользователей на компьютерах, подключенных к домену. |

| Перечислить локальных пользователей на компьютерах, подключенных к домену | Если этот параметр включен, пользовательский интерфейс входа в систему будет перечислять всех локальных пользователей на компьютерах, подключенных к домену. |

| Выключить вход с графическим паролем | Если этот параметр включен, то пользователь домена может настроить графический пароль и выполнять вход с его помощью. |

| Включить вход с помощью удобного ПИН-кода | Когда этот параметр включен, пользователь домена может настраивать удобный PIN-код и использовать его для входа. |

| Сообщать, когда сервер входа недоступен при входе пользователя | Если этот параметр включен, выводится всплывающее уведомление о том, что вход пользователя выполнен с кэшированными учетными данными. |

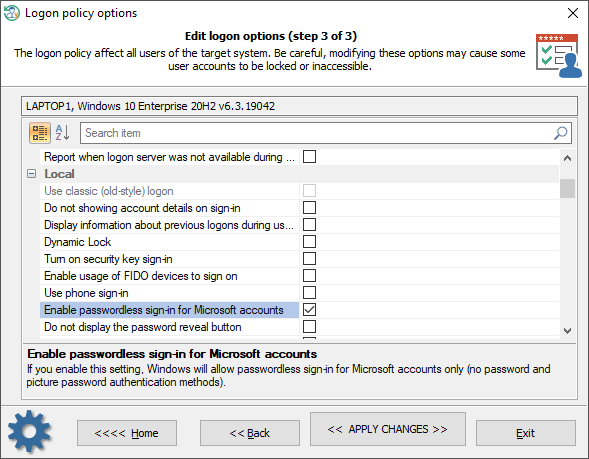

Настройки группы Local:

| Имя | Описание |

| Использовать классический вход в систему | Всегда использовать классическую (старую) схему входа в систему. |

| Запретить пользователю отображать данные учетной записи на экране входа | Если этот параметр включен, пользователь не может отображать данные учетной записи на экране входа. |

| Отображать при входе пользователя сведения о предыдущих попытках входа | Если этот параметр включен, то после входа пользователя появляется сообщение, содержащее дату и время последнего успешного входа этого пользователя, дату и время последней неудачной попытки входа с этим именем пользователя и число неудачных попыток после последнего успешного входа этого пользователя. |

| Настроить динамическую блокировку | Если этот параметр включен, Windows включает динамическую блокировку для всех пользователей на управляемых устройствах и пользователи не могут отключать ее в своих учетных записях. |

| Включить вход с ключом безопасности | Если этот параметр включен, пользователи могут входить с помощью внешних ключей безопасности. |

| Включить использование устройств FIDO для входа | Если этот параметр включен, пользователи могут входить в Windows с помощью устройства FIDO. |

| Использовать функцию входа на телефоне | Если этот параметр включен, функция входа на телефоне будет включена и телефон можно будет использовать в качестве вспомогательного устройства для проверки подлинности на настольном устройстве. |

| Включить беспарольный вход для учетных записей Microsoft | Если вы включите этот параметр, Windows разрешит только вход без пароля: оба метода проверки подлинности пароля и пароля изображения будут отключены. Этот параметр работает только для учетных записей Майкрософт. |

| Не показывать кнопку отображения пароля | Если этот параметр включен, кнопка отображения пароля не будет видна после ввода пользователем пароля в окне ввода пароля. |

| Предотвращение использования контрольных вопросов для локальных учетных записей | Если этот параметр включен, локальные пользователи не смогут настраивать и использовать контрольные вопросы, чтобы сбрасывать пароли. |

| Разрешить использовать вспомогательное устройство для дополнительной проверки подлинности | Эта настройка позволяет пользователям использовать вспомогательное устройство (например, телефон, фитнес-браслет или устройство IoT) для входа в настольный компьютер под управлением Windows 10. Если этот параметр включен или не настроен, пользователи могут проходить проверку подлинности в Windows Hello с помощью вспомогательного устройства. |

| Разрешить программам использование специального сочетания клавиш | Этот параметр определяет, может ли программное обеспечение имитировать специальное сочетание клавиш (SAS). |

| Настройка автоматического входа и блокировки последнего пользователя после перезагрузки | Этот параметр управляет конфигурацией, в которой автоматическая перезагрузка и вход с блокировкой происходят после перезагрузки или холодной загрузки. |

| Автоматически выполнять вход и блокировать последнего текущего пользователя после перезагрузки | Этот параметр указывает, будет ли устройство автоматически выполнять вход и блокировку последнего текущего пользователя после перезагрузки или после завершения работы и холодной загрузки. Это происходит, только если последний текущий пользователь не выполнил выход перед перезагрузкой или завершением работы. |

Настройки группы Misc:

| Имя | Описание |

| Всегда использовать настраиваемый фон входа в систему | Если этот параметр включен, экран входа в систему всегда будет пытаться загружать настраиваемый фон вместо фирменного фона входа в Windows. |

| Показывать прозрачный экран входа в систему | Если включить этот параметр, фоновый рисунок входа будет отображаться без размытия. |

| Не показывать экран приветствия «Приступая к работе» при входе в систему | Если этот параметр включен, экран приветствия не виден пользователю, выполняющему вход в систему на компьютере, на котором применяется эта политика. Пользователи по-прежнему могут просмотреть экран приветствия, выбрав его в меню «Пуск» или введя Welcome в диалоговом окне «Выполнить». |

| Отключить уведомления приложений на экране блокировки | Если этот параметр включен, уведомления приложений не будут отображаться на экране блокировки. |

| Показать анимацию при первом входе в систему | Если вы включаете этот параметр, пользователи с учетными записями Майкрософт будут получать запрос на использование служб, а для пользователей с другими учетными записями будет отображаться анимация при входе в систему. |

| Отключить звук запуска Windows | Отключить звук запуска Windows во время входа. |

| Не обрабатывать список запуска старых программ | Если этот параметр включен, система игнорирует список запуска для Windows Vista, Windows XP Professional и Windows 2000 Professional. |

| Не обрабатывать список однократного запуска программ | Если этот параметр включен, система игнорирует список программ, выполняемых единожды. |

| Скрыть точки входа для быстрого переключения пользователей | Если вы включите этот параметр, интерфейс «Сменить пользователя» скрыт от пользователя, выполняющего вход или выход из системы на компьютере, на котором применяется этот параметр. Интерфейс «Сменить пользователя» появляется в следующих расположениях: пользовательский интерфейс входа в систему, меню кнопки «Пуск» и диспетчер задач. |

| Блокировать проверку подлинности всех потребителей учетной записи пользователя Майкрософт | Этот параметр определяет, могут ли пользователи указывать учетные записи Майкрософт для проверки подлинности в приложениях или службах. Если этот параметр включен, всем приложениям и службам на устройстве запрещается использовать учетные записи Майкрософт для проверки подлинности. |

| Назначить стандартного поставщика учетных данных | Если этот параметр включен, указанный поставщик учетных данных выбирается на плитке "Другой пользователь". |

| Исключить поставщиков учетных данных | Если этот параметр включен, администратор сможет указать коды CLSID поставщиков учетных данных, чтобы исключить их из списка установленных поставщиков учетных данных, доступных для проверки подлинности. |

Настройки группы Network:

| Имя | Описание |

| Всегда ждать сеть при запуске и входе в систему | Этот параметр определяет, является ли обработка групповых политик синхронной (то есть должны ли компьютеры ждать завершения полной инициализации сети при запуске компьютера и входе пользователя в систему). По умолчанию на клиентских компьютерах обработка групповых политик происходит не синхронно, клиентские компьютеры обычно не ждут завершения полной инициализации сети при запуске и входе пользователя в систему. Существующие пользователи входят в систему, используя кэшированные учетные данные, что сокращает время входа в систему. Групповые политики применяются фоновым процессом, когда сеть становится доступной. |

| Не отображать пользовательский интерфейс выбора сети | Если вы включаете этот параметр, то состояние сетевого подключения компьютера нельзя изменить без входа в Windows. |

Настройки группы Biometrics:

| Имя | Описание |

| Разрешение пользователям домена выполнять вход в систему с использованием биометрии | Этот параметр определяет, могут ли пользователи с учетной записью домена выполнять вход с использованием биометрии или использовать биометрию для повышения уровня разрешений контроля учетных записей (UAC). Если включить этот параметр, Windows позволит пользователям домена использовать биометрию для входа в систему на компьютере, подключенном к домену. |

| Разрешение пользователям выполнять вход в систему с использованием биометрии | Если вы включаете или не настраиваете этот параметр, все пользователи смогут выполнять вход в систему на локальном компьютере под управлением Windows, а также смогут использовать биометрию для повышения уровня разрешений с помощью контроля учетных записей (UAC). |

| Разрешение использования биометрии | Если вы включаете или не настраиваете этот параметр, биометрическая служба Windows доступна и пользователи смогут запускать приложения, использующие биометрию в Windows. Если вы хотите включить функцию входа в систему с использованием биометрии, вам потребуется дополнительно настроить параметр «Разрешить пользователям выполнять вход в систему с использованием биометрии». |

| Настройка расширенной защиты от подделывания | Если этот параметр включен, Windows требует от всех пользователей на управляемых устройствах использовать расширенную защиту от подделывания для проверки подлинности с помощью распознавания лиц Windows Hello. Это действие отключает проверку подлинности с помощью распознавания лиц Windows Hello на устройствах, не поддерживающих расширенную защиту от подделывания. |

| Время ожидания для событий функции быстрого переключения пользователей | Если этот параметр включен, можно задать время ожидания события функции быстрого переключения пользователей, чтобы указать интервал времени, в течение которого событие будет активным. Значение не может превышать 60 секунд. |

Настройки группы PIN:

| Имя | Описание |

| Срок действия PIN | Этот параметр указывает период времени (в днях), когда PIN-код может использоваться до того, как система потребует от пользователя изменить его. Можно задать, чтобы срок действия PIN-кода истекал через любое количество дней в диапазоне от 1 до 730, или можно задать, чтобы срок действия PIN-кода никогда не истекал, если для параметра установлено значение 0. |

| Журнал PIN | Этот параметр указывает количество предыдущих PIN-кодов, связанных с учетной записью пользователя, которые нельзя повторно использовать. Значение должно быть в диапазоне от 0 до 50 PIN-кодов. |

| Максимальная длина PIN-кода | Максимальное число символов в PIN-коде. Максимальное число, которое можно выбрать при настройке этого параметра, — 127. |

| Минимальная длина PIN-кода | Устанавливает минимальное число символов в PIN-коде. Минимальное число, которое можно выбрать при настройке этого параметра, — 4. |

| Требовать использование цифр | Если этот параметр включен, Windows будет требовать, чтобы пользователь включил в PIN-код по крайней мере одну цифру. |

| Требовать использование строчных букв | Если этот параметр включен, Windows будет требовать, чтобы пользователь включил в PIN-код по крайней мере одну строчную букву. |

| Требовать использование специальных символов | Если этот параметр включен, Windows будет требовать, чтобы пользователь включил в PIN-код по крайней мере один специальный символ. |

| Требовать использование прописных букв | Если этот параметр включен, Windows будет требовать, чтобы пользователь включил в PIN-код по крайней мере одну прописную букву. |

Настройки группы Windows Hello:

| Имя | Описание |

| Разрешить перечисление эмулированной смарт-карты для всех пользователей | Windows не дает пользователям на одном и том же компьютере перечислять для других пользователей подготовленные учетные данные Windows Hello для бизнеса. Если включить этот параметр, Windows разрешает всем пользователям компьютера перечислять все учетные данные Windows Hello для бизнеса, но все равно требует от каждого пользователя предоставлять собственные факторы проверки подлинности. |

| Первый фактор разблокировки поставщиков учетных данных | Первый фактор разблокировки поставщиков учетных данных. |

| Второй фактор разблокировки поставщиков учетных данных | Второй фактор разблокировки поставщиков учетных данных. |

| Сигнальные правила для разблокировки устройства | Сигнальные правила для разблокировки устройства. |

| Настройка динамических факторов разблокировки | Настройка разделенного запятыми списка сигнальных правил в форме XML-файла для каждого типа сигнала. Если включить этот параметр, эти сигнальные правила будут проверяться для определения отсутствия пользователя и автоматической блокировки устройства. |

| Правила для динамической блокировки | Сигнальные правила для динамической блокировки. |

| Выключить эмуляцию смарт-карт | Если включить этот параметр, Windows Hello для бизнеса подготавливает учетные данные, не совместимые с приложениями, которые поддерживают смарт-карты. |

| Использование устройства аппаратной защиты | При включении этого параметра подготовка Windows Hello для бизнеса происходит только на устройствах с доступными для использования доверенными платформенными модулями версии 1.2 или 2.0. При необходимости можно исключить устройства безопасности, в результате чего при подготовке Windows Hello для бизнеса не будут использоваться эти устройства. |

| Не следует использовать устройства безопасности tpm1.2 | Не следует использовать следующие устройства безопасности: TPM 1.2 |

| Использование биометрии | Если этот параметр включен или не настроен, Windows Hello для бизнеса разрешит использование биометрических функций. |

| Использовать сертификат для локальной проверки подлинности | При включении этого параметра Windows Hello для бизнеса регистрирует сертификат входа, используемый для локальной проверки подлинности. |

| Использовать функцию восстановления PIN-кода | Если включить этот параметр, служба Windows Hello для бизнеса будет использовать службу восстановления PIN-кода. |

| Использовать сертификаты Windows Hello для бизнеса в качестве сертификатов смарт-карт | Если этот параметр отключен или не задан, сертификаты Windows Hello для бизнеса не будут использоваться в качестве сертификатов смарт-карт при использовании приложениями, а биометрические факторы будут доступны, когда пользователю будет предложено авторизовать использование закрытого ключа сертификата. |

| Использовать Windows Hello для бизнеса | Если этот параметр включен, устройство предоставит возможность использования Windows Hello для бизнеса с использованием ключей или сертификатов всем пользователям. Если этот параметр не настроен, пользователи смогут использовать Windows Hello для бизнеса, благодаря чему будет зашифрован их пароль в домене. |

| Не запускать подготовку Windows Hello после входа | Если вы выберете "Не запускать подготовку Windows Hello после входа", Windows Hello для бизнеса не будет автоматически начинать подготовку после того, как пользователь войдет. |

Настройки группы TPM:

| Имя | Описание |

| Уровень сведений авторизации владельца TMP, доступных операционной системе | Этот параметр определяет, сколько сведений об авторизации владельца доверенного платформенного модуля хранится в реестре локального компьютера. В зависимости от того, какая часть сведений об авторизации владельца доверенного платформенного модуля хранится локально, операционная система и приложения, основанные на использовании доверенного платформенного модуля, могут выполнять его определенные действия, требующие авторизации владельца этого модуля, без необходимости ввода пароля. Вы можете выбирать между хранением в операционной системе полного значения авторизации владельца доверенного платформенного модуля, больших двоичных объектов делегирования административных полномочий и делегирования пользовательских полномочий доверенного платформенного модуля или ни одного из перечисленных элементов. Если этот параметр включен, то Windows сохраняет сведения об авторизации владельца доверенного платформенного модуля в реестре локального компьютера в соответствии с выбранным вами параметром проверки подлинности доверенного платформенного модуля, управляемым операционной системой. |

| Настройте систему на очистку TPM, если он не находится в состоянии готовности | Этот параметр настраивает систему на то, чтобы указывать пользователю на необходимость очистки TPM, если обнаруживается, что TPM находится в любом состоянии, отличном от готовности. Данная политика вступит в действие только, если TPM системы будет в состоянии, отличном от готовности, в том числе в тех случаях, когда TPM будет находиться в режиме "Готов, с ограниченной функциональностью". Подсказка относительно очистки TPM будет отображаться после следующей перезагрузки после входа пользователя в систему, только если последний будет являться частью группы "Администраторы" для системы. Подсказку можно отменить, но она будет отображаться после каждой перезагрузки и входа, пока не будет отключена политика или TPM не перейдет в состояние Готовности. |

| Настройте для системы использование унаследованных параметров защиты от атак на словари для доверенного платформенного модуля 2.0 | Этот параметр настраивает доверенный платформенный модуль на использование параметров защиты от атак перебором по словарю (пороговое значение блокировки и время восстановления) со значениями, которые использовались в Windows 10 версии 1607 и ниже. Настройка этой политики вступит в силу, только если а) доверенный платформенный модуль был изначально подготовлен с использованием более поздней версии Windows, чем Windows 10 версии 1607 и б) система использует доверенный платформенный модуль версии 2.0. Обратите внимание, что включение политики вступит в силу только после выполнения задачи по обслуживанию доверенного платформенного модуля (обычно это происходит после перезапуска системы). После включения этой политики в системе и ее вступления в силу (после перезапуска системы) ее отключение не будет иметь эффекта и доверенный платформенный модуль системы останется настроенным с использованием унаследованных параметров защиты от атак перебором по словарю, независимо от значения этой групповой политики. Отключить эту политику в системе, где она однажды была включена, можно только двумя способами: а) отключить ее в групповой политике и б) очистить доверенный платформенный модуль в системе. |

| Игнорировать список заблокированных команд TPM по умолчанию | Если этот параметр включен, то Windows игнорирует список заблокированных команд доверенного платформенного модуля, определенный по умолчанию, и блокирует только те команды доверенного платформенного модуля, которые указаны групповой политикой или в локальном списке. |

| Игнорировать локальный список заблокированных команд TPM | Если этот параметр включен, то Windows игнорирует локальный список заблокированных команд доверенного платформенного модуля и блокирует только те команды доверенного платформенного модуля, которые указаны групповой политикой или в списке, определенном по умолчанию. |

| Индивидуальный порог блокировки обычных пользователей | Этот параметр позволяет управлять максимальным числом ошибок авторизации каждого обычного пользователя доверенного платформенного модуля (TPM). Если число ошибок авторизации пользователя за указанное значение параметра "Длительность блокировки обычных пользователей" достигает этого значения, обычному пользователю запрещается отправлять доверенному платформенному модулю (TPM) команды, требующие авторизации. Благодаря этому параметру снижается скорость, с которой обычные пользователи могут отправлять доверенному платформенному модулю команды, требующие авторизации, что помогает администраторам предотвращать переход оборудования доверенного платформенного модуля в режим блокировки. Если это значение не задано, по умолчанию используется значение 4. |

| Длительность блокировки обычных пользователей | Этот параметр позволяет управлять длительностью подсчета ошибок авторизации обычного пользователя при выполнении команд доверенного платформенного модуля (TPM), требующих авторизации, в минутах. Если число команд доверенного платформенного модуля с ошибкой авторизации за указанный отрезок времени достигает порога, обычному пользователю запрещается отправлять доверенному платформенному модулю команды, требующие авторизации. Если это значение не задано, по умолчанию используется значение 480 минут (8 часов). |

| Общий порог блокировки обычных пользователей | Этот параметр позволяет управлять максимальным числом ошибок авторизации всех обычных пользователей доверенного платформенного модуля (TPM). Если число ошибок авторизации всех обычных пользователей за указанное значение параметра "Длительность блокировки обычных пользователей" достигает этого значения, всем им запрещается отправлять доверенному платформенному модулю (TPM) команды, требующие авторизации. Благодаря этому параметру снижается скорость, с которой обычные пользователи могут отправлять доверенному платформенному модулю команды, требующие авторизации, что помогает администраторам предотвращать переход оборудования доверенного платформенного модуля в режим блокировки. Если это значение не задано, по умолчанию используется значение 9. |

| Включить резервное копирование TPM в доменные службы Active Directory (1 из 2) | Если эти 2 параметра (включая следующий) включены, то при использовании вами Windows для назначения или изменения пароля владельца доверенного платформенного модуля в AD DS будет автоматически и без уведомления создаваться резервная копия данных владельца доверенного платформенного модуля. |

| Включить резервное копирование TPM в доменные службы Active Directory (2 из 2) | Если эти 2 параметра (включая предыдущий) включены, то при использовании вами Windows для назначения или изменения пароля владельца доверенного платформенного модуля в AD DS будет автоматически и без уведомления создаваться резервная копия данных владельца доверенного платформенного модуля. |

Настройки группы Local security:

| Имя | Описание |

| Учетные записи: Ограничить использование пустых паролей локальных учетных записей только для входа на консоли | Этот параметр безопасности определяет, может ли использоваться локальная учетная запись без пароля для входа с мест, отличных от физической консоли компьютера. Если этот параметр включен, локальные учетные записи без пароля смогут войти только на клавиатуре компьютера. |

| Аудит: Аудит доступа к глобальным объектам системы | Этот параметр безопасности определяет, следует ли аудитировать доступ к глобальным объектам системы. Если этот параметр включен, вызывает создание глобальных объектов системы, таких как мьютексы, события, семафоры и устройства DOS, средним списком управления доступом системы (SACL). Только именованные объекты имеют SACL; объектам без имен не присваиваются SACL. Если также включена политика аудита доступа к объектам, доступ к этим глобальным объектам системы будет подвергаться аудиту. |

| Аудит: Аудит использования привилегии Резервное копирование и восстановление | Этот параметр безопасности определяет, следует ли аудитировать использование всех пользовательских привилегий, включая Резервное копирование и восстановление, когда применяется политика использования привилегии аудита. Включение этой опции при также включенной политике использования привилегии аудита генерирует событие аудита для каждого файла, который был зарезервирован или восстановлен.0 - Отключено, 1 - Включено |

| Аудит: Принудительное применение настроек подкатегорий политик аудита к настройкам категорий политик аудита | Windows Vista и более поздние версии Windows позволяют управлять политикой аудита более точно с помощью подкатегорий политики аудита. Установка политики аудита на уровне категории заменит новую функцию политики аудита подкатегорий. Групповая политика позволяет устанавливать политику аудита только на уровне категории, и существующая групповая политика может заменить настройки подкатегорий новых компьютеров при их присоединении к домену или обновлении до Windows Vista и более поздних версий. Чтобы позволить управлять политикой аудита, используя подкатегории, не требуя изменения групповой политики, в Windows Vista и более поздних версиях появилось новое значение реестра, SCENoApplyLegacyAuditPolicy, которое предотвращает применение политики аудита на уровне категории из групповой политики и из инструмента администрирования локальной политики безопасности. |

| Аудит: Немедленное выключение системы в случае невозможности регистрации аудита безопасности | Этот параметр безопасности определяет, следует ли система выключаться, если она не может регистрировать события безопасности. Если этот параметр безопасности включен, система прекращает работу, если аудит безопасности по какой-либо причине не может быть зарегистрирован. Обычно событие не удается зарегистрировать, когда журнал аудита заполнен, и метод сохранения, указанный для журнала безопасности, - либо Не перезаписывать события, либо Перезаписывать события через дни. |

| DCOM: Ограничения доступа к машине в языке определения дескриптора безопасности (SDDL) | Этот параметр политики определяет, какие пользователи или группы могут получить доступ к DCOM-приложению удаленно или локально. Этот параметр используется для контроля атак на компьютер, связанных с DCOM-приложениями. |

| DCOM: Ограничения запуска машины в языке определения дескриптора безопасности (SDDL) | Этот параметр политики определяет, какие пользователи или группы могут запускать или активировать DCOM-приложения удаленно или локально. Этот параметр используется для контроля атак на компьютер, связанных с DCOM-приложениями. |

| Устройства: Разрешить отсоединение без входа в систему | Этот параметр безопасности определяет, может ли портативный компьютер быть отсоединен без предварительного входа в систему. Если эта политика включена, вход не требуется, и для отсоединения компьютера можно использовать внешнюю кнопку извлечения оборудования. Если отключено, пользователь должен войти в систему и иметь привилегию "Удаление компьютера из док-станции" для отсоединения компьютера. |

| Устройства: Разрешено форматирование и извлечение сменных носителей | Этот параметр безопасности определяет, кто имеет право на форматирование и извлечение сменных носителей NTFS. 0 - Только администраторы компьютера, 1 - Только администраторы и пользователи с правами администратора, 2 - Только администраторы и текущий локальный пользователь. |

| Устройства: Запретить пользователям устанавливать драйверы принтера | Для печати на общем принтере драйвер этого принтера должен быть установлен на локальном компьютере. Этот параметр безопасности определяет, кто имеет право устанавливать драйвер принтера в качестве части подключения к общему принтеру. Если этот параметр включен, только администраторы могут установить драйвер принтера в качестве части подключения к общему принтеру. Если этот параметр отключен, любой пользователь может установить драйвер принтера в качестве части подключения к общему принтеру. |

| Устройства: Ограничить доступ к CD-ROM только для локально вошедших пользователей | Этот параметр безопасности определяет, доступен ли CD-ROM как локальным, так и удаленным пользователям одновременно. Если эта политика включена, доступен только вошедший в систему пользователь для доступа к сменным CD-ROM носителям. Если эта политика включена и никто не вошел в систему, CD-ROM может быть доступен через сеть. 1- Включено, 2 - Отключено. |

| Устройства: Ограничить доступ к гибким дискам только для локально вошедших пользователей | Этот параметр безопасности определяет, доступны ли сменные гибкие диски одновременно локальным и удаленным пользователям. Если эта политика включена, только вошедший в систему пользователь имеет доступ к сменным гибким дискам. 1- Включено, 2 - Отключено. |

| Устройства: Поведение при установке неподписанных драйверов | Этот параметр безопасности определяет, что произойдет, если будет предпринята попытка установить драйвер устройства (посредством API настройки), который не прошел тестирование Лабораторией качества оборудования Windows (WHQL). Варианты: 0 - Без предупреждения, 1- Предупреждать, но разрешить установку, 2 - Запретить установку |

| Доменный контроллер: Разрешить операторам сервера планировать задачи | Этот параметр безопасности определяет, разрешено ли операторам сервера отправлять задания с помощью средства планирования AT. |

| Требования к подписи LDAP-сервера контроллера домена | Этот параметр безопасности определяет, требуется ли для сервера LDAP согласование подписи с клиентами LDAP. |

| Отказ контроллера домена: Отказ в изменении пароля учетной записи компьютера | Этот параметр безопасности определяет, откажутся ли контроллеры домена от запросов членов компьютеров на изменение паролей учетных записей компьютеров. По умолчанию члены компьютеров меняют свои пароли учетных записей компьютеров каждые 30 дней. В случае включения контролер домена откажет запросам на изменение пароля учетной записи компьютера. |

| Член домена: Цифровое шифрование или подпись данных безопасного канала (всегда) | Этот параметр безопасности определяет, должен ли весь трафик безопасного канала, инициированный членом домена, быть подписан или зашифрован. |

| Член домена: Цифровое шифрование данных безопасного канала (при возможности) | Этот параметр безопасности определяет, пытается ли член домена для всего трафика безопасного канала, который он инициирует, договориться о шифровании. |

| Член домена: Цифровая подпись данных безопасного канала (при возможности) | Этот параметр безопасности определяет, пытается ли член домена для всего трафика безопасного канала, который он инициирует, договориться о подписи. |

| Член домена: Отключить изменение пароля учетной записи компьютера | Определяет, меняет ли член домена периодически пароль учетной записи компьютера. Если этот параметр включен, то член домена не пытается изменить свой пароль учетной записи компьютера. Если этот параметр отключен, член домена пытается изменить свой пароль учетной записи компьютера в соответствии с параметром "Член домена: Максимальный срок действия пароля учетной записи компьютера", который по умолчанию составляет 30 дней. |

| Член домена: Требовать сильный (Windows 2000 или более поздняя версия) ключ сеанса | Этот параметр безопасности определяет, требуется ли 128-битная длина ключа для зашифрованных данных безопасного канала. |

| Интерактивный вход: Не отображать последнее имя пользователя | Этот параметр безопасности определяет, отображается ли имя последнего пользователя, который вошел в систему на экране входа в Windows. Если этот параметр включен, имя последнего пользователя, который успешно вошел, не отображается на экране входа. |

| Интерактивный вход: Отображать информацию пользователя при блокировке сеанса | Интерактивный вход: Отображение информации пользователя при блокировке сеанса. |

| Интерактивный вход: Не требовать CTRL+ALT+DEL | Этот параметр безопасности определяет, требуется ли нажатие CTRL+ALT+DEL перед тем, как пользователь сможет войти в систему. |

| Интерактивный вход: Текст сообщения для пользователей, пытающихся войти в систему | Этот параметр безопасности задает текстовое сообщение, которое отображается пользователям при входе в систему. Этот текст часто используется по юридическим причинам, например, для предупреждения пользователей о последствиях неправильного использования информации компании или для предупреждения их о том, что их действия могут быть проверены. |

| Интерактивный вход: Заголовок сообщения для пользователей, пытающихся войти в систему | Этот параметр безопасности позволяет указать заголовок, который будет отображаться в заголовке окна, содержащего текст сообщения Интерактивного входа: для пользователей, пытающихся войти в систему. |

| Интерактивный вход: Количество предыдущих входов, кэшируемых в случае недоступности контроллера домена | Вся информация о предыдущих входах пользователей кэшируется локально, чтобы в случае недоступности контроллера домена в последующих попытках входа они могли войти в систему. В этом параметре политики значение 0 отключает кэширование входа в систему. Любое значение выше 50 кэширует только 50 попыток входа в систему. |

| Интерактивный вход: Предупреждение пользователя о необходимости изменения пароля перед истечением срока действия | Определяет, за сколько дней заранее пользователей предупреждают, что их пароль скоро истечет. При таком заблаговременном предупреждении пользователь имеет время составить пароль, который будет достаточно надежным. |

| Требовать аутентификацию контроллера домена для разблокировки рабочей станции | Информация для входа должна быть предоставлена для разблокировки заблокированного компьютера. Для учетной записи домена это параметр безопасности определяет, должен ли контроллер домена быть обращен для разблокировки компьютера. Если этот параметр отключен, пользователь может разблокировать компьютер, используя кэшированные учетные данные. Если этот параметр включен, контроллер домена должен проверить учетную запись домена, используемую для разблокировки компьютера. |

| Требовать использование смарт-карты при интерактивном входе в систему | Этот параметр безопасности требует, чтобы пользователи входили в систему на компьютер с использованием смарт-карты. |

| Поведение при удалении смарт-карты при интерактивном входе в систему | Этот параметр безопасности определяет, что происходит, когда смарт-карта для вошедшего пользователя удаляется из считывателя смарт-карт. 0 - Никаких действий, 1 - Заблокировать рабочую станцию, 2 - Принудительный выход из системы, 3 - Отключить при удаленной сеансе службы Remote Desktop Services |

| Клиент Microsoft Network: Цифровая подпись для связи (всегда) | Этот параметр безопасности определяет, требуется ли подпись пакета компонентом SMB клиента. Протокол SMB (Server Message Block) обеспечивает основу для обмена файлами и печатью Microsoft и многих других операций сетевого взаимодействия, таких как удаленное администрирование Windows. Для предотвращения атак "человек посередине", которые изменяют пакеты SMB во время передачи, протокол SMB поддерживает цифровую подпись пакетов SMB. Этот параметр политики определяет, должна ли быть согласована цифровая подпись пакета SMB, прежде чем разрешается дальнейшее взаимодействие с сервером SMB. |

| Клиент Microsoft Network: Цифровая подпись для связи (если согласуется сервер) | Этот параметр безопасности определяет, пытается ли клиент SMB согласовать подпись пакета SMB. Протокол SMB (Server Message Block) обеспечивает основу для обмена файлами и печатью Microsoft и многих других операций сетевого взаимодействия, таких как удаленное администрирование Windows. Для предотвращения атак "человек посередине", которые изменяют пакеты SMB во время передачи, протокол SMB поддерживает цифровую подпись пакетов SMB. Этот параметр политики определяет, пытается ли компонент клиента SMB согласовать цифровую подпись пакета SMB при подключении к серверу SMB. |

| Клиент Microsoft Network: Отправлять незашифрованный пароль сторонним серверам SMB | Если этот параметр безопасности включен, перенаправлятор сообщений сервера блоков (SMB) может отправлять пароли в виде обычного текста на серверы SMB сторонних поставщиков, которые не поддерживают шифрование пароля во время аутентификации. |

| Сервер Microsoft Network: Время простоя до прерывания сеанса | Этот параметр безопасности определяет количество непрерывного времени простоя (в минутах), которое должно пройти в сеансе SMB (Server Message Block) до прерывания сеанса из-за бездействия. Администраторы могут использовать эту политику, чтобы контролировать, когда компьютер прерывает неактивный сеанс SMB. Если клиентская активность возобновляется, сеанс автоматически восстанавливается. |

| Microsoft network server: Электронная подпись сетевого сервера: Цифровая подпись связи (всегда) | Этот параметр безопасности определяет, нужно ли обязательно использовать подписание пакетов компонентом сервера SMB. Протокол блоков сообщений сервера (SMB) предоставляет основу для обмена файлами и печатью Microsoft, а также для многих других сетевых операций, таких как удаленное администрирование Windows. Чтобы предотвратить атаки "человек посередине", изменяющие пакеты SMB в процессе передачи, протокол SMB поддерживает цифровое подписание пакетов SMB. Этот параметр политики определяет, должно ли подписание пакетов SMB быть согласовано до дальнейшего взаимодействия с клиентом SMB. |

| Microsoft network server: Электронная подпись сетевого сервера: Цифровая подпись связи (если клиент соглашается) | Этот параметр безопасности определяет, будет ли сервер SMB согласовывать подписание пакетов SMB с клиентами, которые запрашивают это. Протокол блоков сообщений сервера (SMB) предоставляет основу для обмена файлами и печатью Microsoft, а также для многих других сетевых операций, таких как удаленное администрирование Windows. Чтобы предотвратить атаки "человек посередине", изменяющие пакеты SMB в процессе передачи, протокол SMB поддерживает цифровое подписание пакетов SMB. Этот параметр политики определяет, будет ли сервер SMB согласовывать подписание пакетов SMB, когда клиент SMB запрашивает это. |

| Microsoft network server: Отключение клиентов при истечении времени входа в систему | Этот параметр безопасности определяет, следует ли отключать пользователей, подключенных к локальному компьютеру вне времени допустимого входа в систему их учетной записи. Этот параметр влияет на компонент Server Message Block (SMB). |

| Microsoft network server: Уровень валидации имени целевой службы SPN сервера | Протокол блоков сообщений сервера (SMB) предоставляет основу для обмена файлами и принтерами и для многих других сетевых операций, таких как удаленное администрирование Windows. Протокол SMB поддерживает валидацию имени службы SPN сервера SMB в предоставленном аутентификационном блоке, предоставляемом клиентом SMB, для предотвращения класса атак против серверов SMB, известных как атаки переадресации SMB. Этот параметр затронет как SMB1, так и SMB2. |

| Доступ к сети: Не разрешать анонимное перечисление учетных записей SAM | Этот параметр безопасности определяет, какие дополнительные разрешения будут предоставлены для анонимных подключений к компьютеру. Windows позволяет анонимным пользователям выполнять определенные действия, такие как перечисление имен учетных записей домена и сетевых ресурсов. Это удобно, например, когда администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает взаимное доверие. |

| Доступ к сети: Не разрешать анонимное перечисление учетных записей SAM и ресурсов | Этот параметр безопасности определяет, разрешено ли анонимное перечисление учетных записей SAM и ресурсов. Windows позволяет анонимным пользователям выполнять определенные действия, такие как перечисление имен учетных записей домена и сетевых ресурсов. Это удобно, например, когда администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает взаимное доверие. |

| Доступ к сети: Не разрешать сохранение паролей и учетных данных для сетевой аутентификации | Этот параметр безопасности определяет, будет ли хранилище имен и паролей сохранять пароли, учетные данные или паспорта .NET для последующего использования при получении аутентификации домена. Если он включен, этот параметр предотвращает сохранение паролей и учетных данных в хранилище имен и паролей. |

| Доступ к сети: Допустить разрешения для всех для анонимных пользователей | Этот параметр безопасности определяет, какие дополнительные разрешения предоставляются для анонимных подключений к компьютеру. |

| Доступ к сети: Именованные каналы, к которым можно обращаться анонимно | Этот параметр безопасности определяет, какие сеансы связи (каналы) будут иметь атрибуты и разрешения, позволяющие анонимный доступ. |

| Доступ к сети: Удаленные доступные пути реестра | Этот параметр безопасности определяет, к каким ключам реестра можно получить доступ через сеть, независимо от пользователей или групп, указанных в списке управления доступом (ACL) ключа реестра winreg. |

| Доступ к сети: Удаленные доступные пути и подпути реестра | Этот параметр безопасности определяет, к каким путям и подпутям реестра можно получить доступ через сеть, независимо от пользователей или групп, указанных в списке управления доступом (ACL) ключа реестра winreg. |

| Доступ к сети: Доступные общие ресурсы, к которым можно обратиться анонимно | Этот параметр безопасности определяет, к каким сетевым общим ресурсам могут получить доступ анонимные пользователи. |

| Доступ к сети: Модель общего доступа и модель безопасности для локальных учетных записей | Этот параметр безопасности определяет, как происходит аутентификация сетевых входов, использующих локальные учетные записи. Если этот параметр установлен в значение «Классическая», сетевые входы, использующие учетные данные локальной учетной записи, аутентифицируются с использованием этих учетных данных. Модель «Классическая» позволяет более тонкую настройку доступа к ресурсам. Используя классическую модель, вы можете предоставить различные типы доступа разным пользователям к одному и тому же ресурсу. |

| Сетевая безопасность: Не сохранять значение хэш-функции LAN Manager при следующей смене пароля | Этот параметр безопасности определяет, сохраняется ли при следующей смене пароля значение хэш-функции LAN Manager (LM) для нового пароля. Хэш-функция LM относительно слабая и подвержена атакам, по сравнению с криптографически более надежной хэш-функцией Windows NT. Поскольку хэш-функция LM хранится на локальном компьютере в базе данных безопасности, пароли могут быть скомпрометированы в случае атаки на базу данных безопасности. |

| Сетевая безопасность: Уровень аутентификации LAN Manager | Этот параметр управления безопасностью определяет протокол аутентификации вызов-ответ, используемый для сетевых входов. |

| Сетевая безопасность: Требования клиента LDAP к подписи | Этот параметр безопасности определяет уровень подписи данных, который запрашивается от клиентов, выполняющих запросы LDAP BIND. |

| Сетевая безопасность: Минимальная сеансовая безопасность для клиентов NTLM SSP (включая защищенный RPC) | Этот параметр безопасности позволяет клиенту требовать согласования шифрования 128 бит и/или безопасности сеанса NTLMv2. Эти значения зависят от значения параметра установки безопасности Уровень аутентификации LAN Manager. |

| Сетевая безопасность: Минимальная сеансовая безопасность для серверов NTLM SSP (включая защищенный RPC) | Этот параметр безопасности позволяет серверу требовать согласования шифрования 128 бит и/или безопасности сеанса NTLMv2. Эти значения зависят от значения параметра установки безопасности Уровень аутентификации LAN Manager. |

| Сетевая безопасность: Ограничить NTLM: Исходящий трафик NTLM на удаленные серверы | Этот параметр настройки политики позволяет вам запретить или провести аудит исходящего трафика NTLM с этого компьютера под управлением Windows 7 или этого компьютера под управлением Windows Server 2008 R2 на любой удаленный сервер Windows. |

| Сетевая безопасность: Ограничить NTLM: Входящий трафик NTLM | Этот параметр настройки политики позволяет вам запретить или разрешить входящий трафик NTLM. |

| Сетевая безопасность: Ограничить NTLM: Аудит входящего трафика NTLM | Этот параметр настройки политики позволяет вам проводить аудит входящего трафика NTLM. |

| Сетевая безопасность: Ограничение NTLM: Аутентификация NTLM в этом домене | Этот параметр политики позволяет вам разрешить или запретить аутентификацию NTLM в пределах домена с контроллера домена. Этот параметр не влияет на интерактивный вход в этот контроллер домена. |

| Сетевая безопасность: Ограничение NTLM: Аудит аутентификации NTLM в этом домене | Этот параметр политики позволяет вам аудитировать аутентификацию NTLM в домене с контроллера домена. |

| Сетевая безопасность: Ограничение NTLM: Добавление исключений удаленных серверов для аутентификации NTLM | Этот параметр политики позволяет вам создать список исключений удаленных серверов, к которым клиенты могут использовать аутентификацию NTLM, если параметр политики "Сетевая безопасность: Ограничение NTLM: Исходящий трафик NTLM на удаленные серверы" настроен. |

| Сетевая безопасность: Ограничение NTLM: Добавление исключений серверов в этом домене | Этот параметр политики позволяет вам создать список исключений серверов в этом домене, к которым клиенты могут использовать аутентификацию NTLM с прохождением, если установлен параметр политики "Сетевая безопасность: Ограничение NTLM: Запретить аутентификацию NTLM в этом домене". |

| Сетевая безопасность: Разрешить откат NTLM к NULL-сеансу в системе LocalSystem | Разрешить NTLM откатиться к NULL-сеансу при использовании с LocalSystem. |

| Сетевая безопасность: Разрешить запросы аутентификации PKU2U к этому компьютеру для использования онлайн-идентификаторов | Этот параметр политики будет отключен по умолчанию на компьютерах с присоединением к домену. Это препятствует возможности онлайн-идентификаторов аутентифицировать компьютер, присоединенный к домену, в Windows 7. |

| Сетевая безопасность: Настройка разрешенных типов шифрования для Kerberos | Этот параметр политики позволяет вам задать типы шифрования, которые разрешено использовать Kerberosу. Если не выбрано, тип шифрования не будет разрешен. Этот параметр может повлиять на совместимость с клиентскими компьютерами или службами и программами. |

| Консоль восстановления: Разрешить автоматический вход в систему администратора | Этот параметр безопасности определяет, должен ли быть введен пароль для учетной записи администратора перед предоставлением доступа к системе. Если этот параметр включен, консоль восстановления не потребует ввода пароля и автоматически выполнит вход в систему. |

| Консоль восстановления: Разрешить копирование на диск и доступ ко всем дискам и папкам | Включение этой опции безопасности делает команду SET консоли восстановления доступной, что позволяет установить следующие переменные среды консоли восстановления. |

| Выключение: Разрешить завершение работы системы без входа в систему | Этот параметр безопасности определяет, может ли компьютер быть выключен без входа в Windows. Когда это политика включена, команда Выключить доступна на экране входа в Windows. |

| Выключение: Очистка файла подкачки виртуальной памяти | Этот параметр безопасности определяет, очищается ли файл подкачки виртуальной памяти при выключении системы. |

| Система криптографии: Использовать алгоритмы, соответствующие стандартам FIPS для шифрования, хэширования и подписи | Для поставщика службы безопасности Schannel (SSP) этот параметр безопасности отключает более слабые протоколы Secure Sockets Layer (SSL) и поддерживает только протоколы Transport Layer Security (TLS) в качестве клиента и сервера (по возможности). Если этот параметр включен, поставщик службы безопасности Transport Layer Security/Secure Sockets Layer (TLS/SSL) использует только одобренные криптографические алгоритмы FIPS 140: 3DES и AES для шифрования, открытый ключ RSA или ECC для обмена и аутентификации ключей TLS, а также только фукнции хэширования Secure Hashing Algorithm (SHA1, SHA256, SHA384 и SHA512) для требований хэширования TLS. |

| Система криптографии: Принудительная защита сильными ключами для пользовательских ключей, хранимых на компьютере | Этот параметр безопасности определяет, нужно ли пользователям вводить пароль для использования их собственных ключей. |

| Объекты системы: Умалчиваемый владелец для объектов, созданных участниками группы Администраторы | Этот параметр безопасности определяет, какой принцип безопасности (SID) будет назначен ВЛАДЕЛЬЦЕМ объектов при создании объекта участником группы Администраторы. |

| Системные объекты: Требовать нечувствительность к регистру для подсистем Windows, отличных от Windows | Этот параметр безопасности определяет, является ли нечувствительность к регистру обязательной для всех подсистем. Подсистема Win32 нечувствительна к регистру. Однако ядро поддерживает чувствительность к регистру для других подсистем, таких как POSIX. |

| Системные объекты: Укрепление параметров по умолчанию внутренних системных объектов (например, символических ссылок) | Этот параметр безопасности определяет степень списка управления доступом (DACL) по умолчанию для объектов. |

| Системные параметры: Дополнительные подсистемы | Этот параметр безопасности определяет, какие дополнительные подсистемы можно запускать для поддержки ваших приложений. С помощью этого параметра безопасности вы можете указать столько подсистем, сколько потребуется для поддержки ваших приложений в вашей среде. |

| Системные параметры: Использование правил сертификатов для исполняемых файлов Windows для политик ограничения программного обеспечения | Этот параметр безопасности определяет, обрабатываются ли цифровые сертификаты, когда пользователь или процесс пытается запустить программное обеспечение с расширением имени файла .exe. Этот параметр безопасности используется для включения или отключения правил сертификатов, типа правила политики ограничения программного обеспечения. С помощью политики ограничения программного обеспечения вы можете создать правило сертификата, которое позволит или запретит выполнение программного обеспечения, подписанного Authenticode, основываясь на цифровом сертификате, связанном с программным обеспечением. Для того чтобы правила сертификата вступили в силу, необходимо включить этот параметр безопасности. |

| Управление учетными записями: Режим согласования администратора для встроенной учетной записи администратора | Этот параметр безопасности определяет поведение режима согласования администратора для встроенной учетной записи администратора. |

| Управление учетными записями: Поведение запроса на повышение прав для администраторов в режиме согласования администратора | Этот параметр безопасности определяет поведение запроса на повышение прав для администраторов. |

| Управление учетными записями: Поведение запроса на повышение прав для стандартных пользователей в режиме согласования администратора | Этот параметр безопасности определяет поведение запроса на повышение прав для стандартных пользователей. |

| Управление учетными записями: Обнаружение установщика: обнаружение установок приложений и запрос поднятия уровня доступа | Этот параметр безопасности определяет поведение обнаружения установки приложения для всей системы. |

| Управление учетными записями: Только поднимать уровень доступа для подписанных и проверенных исполняемых файлов | Этот параметр безопасности обеспечит проверку подписей PKI для всех интерактивных приложений, запрашивающих поднятие привилегий. Администраторы предприятий могут контролировать список разрешенных администраторам приложений через добавление сертификатов в хранилище доверенных издателей локального компьютера. |

| Управление учетными записями: Только поднимать уровень доступа для UIAccess-приложений, установленных в защищенных местах | Этот параметр безопасности обеспечит выполнение требования, согласно которому приложения, запрашивающие выполнение с уровнем целостности UIAccess (посредством установки метки UIAccess=true в своем манифесте приложения), должны находиться в защищенном месте в файловой системе. |

| Управление учетными записями: Выполнять все администраторы в режиме одобрения администратором | Этот параметр безопасности определяет поведение всех политик UAC для всей системы. |

| Управление учетными записями: Переключение на защищенный рабочий стол при запросе повышения уровня доступа | Этот параметр безопасности определяет, будет ли запрос на повышение уровня доступа появляться на интерактивном рабочем столе пользователя или на защищенном рабочем столе. |

| Управление учетными записями: Виртуализировать неудачи записи файлов и реестра в местоположения для каждого пользователя | Этот параметр безопасности включает перенаправление неудачных попыток записи легаси-приложений в определенные местоположения как в реестре, так и в файловой системе. Эта функция смягчает проблемы тех приложений, которые ранее работали с правами администратора и записывали данные приложения во время выполнения обратно в %ProgramFiles%, %Windir%; %Windir%\system32 или HKLM\Software\.... |

| Управление учетными записями: Разрешить UIAccess-приложениям запрашивать повышение уровня доступа без использования защищенного рабочего стола | Этот параметр безопасности определяет, могут ли программы доступности пользовательского интерфейса (UIAccess или UIA) автоматически отключать защищенный рабочий стол при запросах на повышение уровня доступа, используемых обычным пользователем. Если вы включите этот параметр, программы UIA, включая удаленную помощь Windows, могут автоматически отключать защищенный рабочий стол для запросов на повышение уровня доступа. Если только вы не отключили запросы на повышение уровня доступа, они будут появляться на интерактивном рабочем столе пользователя, а не на защищенном рабочем столе. |

Учтите, в зависимости от версии выбранной операционной системы, некоторые параметры могут быть помечены как неактивные.